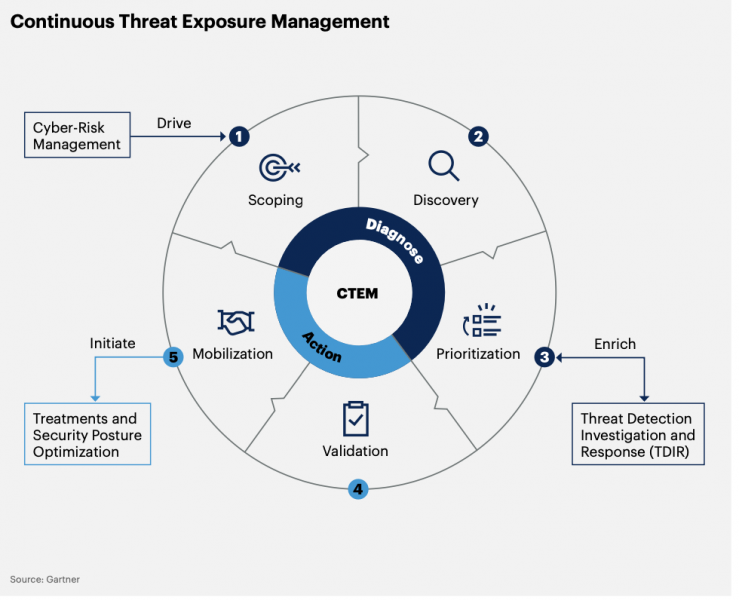

Il Continuous Threat Exposure Management (CTEM) è una metodologia proattiva per gestire e mitigare continuamente le minacce alla sicurezza informatica.

Questa pratica consiste nell’identificare, monitorare e bloccare qualsiasi forma di attacco o violazione delle reti aziendali in tempo reale. Il CTEM è progettato per fornire una visibilità costante sulle minacce e per adattarsi rapidamente alle nuove e sofisticate tattiche utilizzate dagli aggressori informatici. È un approccio progressivo che va oltre le tradizionali soluzioni di sicurezza reattiva.

Gartner prevede che entro il 2026, le organizzazioni che danno priorità ai propri investimenti in sicurezza sulla base di un programma CTEM realizzeranno una riduzione di due terzi delle violazioni.

E’ importante iniziare Integrare il CTEM in modo coerente con i programmi di gestione e consapevolezza del rischio per fornire un focus orientato al business e una definizione delle priorità di mitigazione dell’esposizione basata sul valore aziendale.

L’importanza del CTEM nella sicurezza informatica

Nel contesto attuale, in cui le minacce informatiche cambiano continuamente, il CTEM si rivela un elemento fondamentale nella difesa delle reti aziendali e della sicurezza informatica in generale. Le soluzioni tradizionali di sicurezza possono non essere in grado di individuare le vulnerabilità e le minacce in tempo reale o di adattarsi alle nuove tattiche di attacco.

In aggiunta, il CTEM aiuta a ridurre i tempi di risposta agli attacchi informatici. Grazie al monitoraggio costante e all’analisi dei dati in tempo reale è possibile individuare le minacce in modo tempestivo, permettendo un intervento rapido per mitigare gli effetti nocivi degli attacchi.

Innovazioni e tendenze emergenti nel CTEM

Il Continuous Threat Exposure Management utilizza intelligenza artificiale (AI) e machine learning (ML).

Queste tecnologie consentono di analizzare grandi quantità di dati in modo più rapido ed efficiente, migliorando la capacità di identificare e mitigare le minacce. L’AI e l’ML possono aiutare a individuare pattern di attacco complessi e a generare modelli di comportamento degli aggressori informatici.

Il CTEM potrebbe essere utilizzato in combinazione con soluzioni di sicurezza avanzate, come l’analisi comportamentale degli utenti e la sicurezza basata sui dati per offrire una difesa ancora più solida.

Contattaci per informazioni e approfondimenti sui nostri servizi di sicurezza gestita.